Blog sur divers aspects “Pro…”

J’ai pas mal écrit ici lorsque j’étais entrepreneur en France…

La suite est sur mon blog anglais ici.

J’ai pas mal écrit ici lorsque j’étais entrepreneur en France…

La suite est sur mon blog anglais ici.

5 posts

Mes observations sur les business des autres… ...

47 posts

...

52 posts

...

Ce blog a plus de dix ans! Et je viens de passer quelques heures à faire un peu de ménage/maintenance... Un nouvel habillage plus sobre et surtout: suppression d'un grand nombre de liens cassés qui pointaient vers des sites ne présentant plus du tout le…...

Ou comment remplacer 2 heures d'embouteillages par 1h30 de productivité...

Ca fait des années que tous les FAIs français proposaient tous la même chose: vous payez 30 € par mois et vous avez l'internet illimité par ADSL, le téléphone illimité (mais pas les portables) et la télé illimitée. Arrive OVH ave une offre qui renouvel…...

Eh oui, moi aussi j'en arrive à blogguer mon désespoir devant des services d'une nullité plus affligeante de jour en jour. Ca fait depuis début décembre (donc plus de 4 mois) que j'appelle Neuf/SFR pour leur dire que leur téléphonie -- prétendue…...

Récemment, j'ai commandé pas mal de matériel informatique sur Internet pour ma société. Je pensais que le plus important c'était le prix et le délai de livraison... mais j'ai constaté qu'un 3ème critère était à prendre en compte: la qualité de l'emballag…...

Toute la différence d'état d'esprit entreprenarial ente la France et les Etats-Unis se réusume en 2 mots: En France on parle de "Gagner de l'argent" Aux Etats-Unis on parle de "Making money", littéralement: "Faire de l'argent" C'est sympto…...

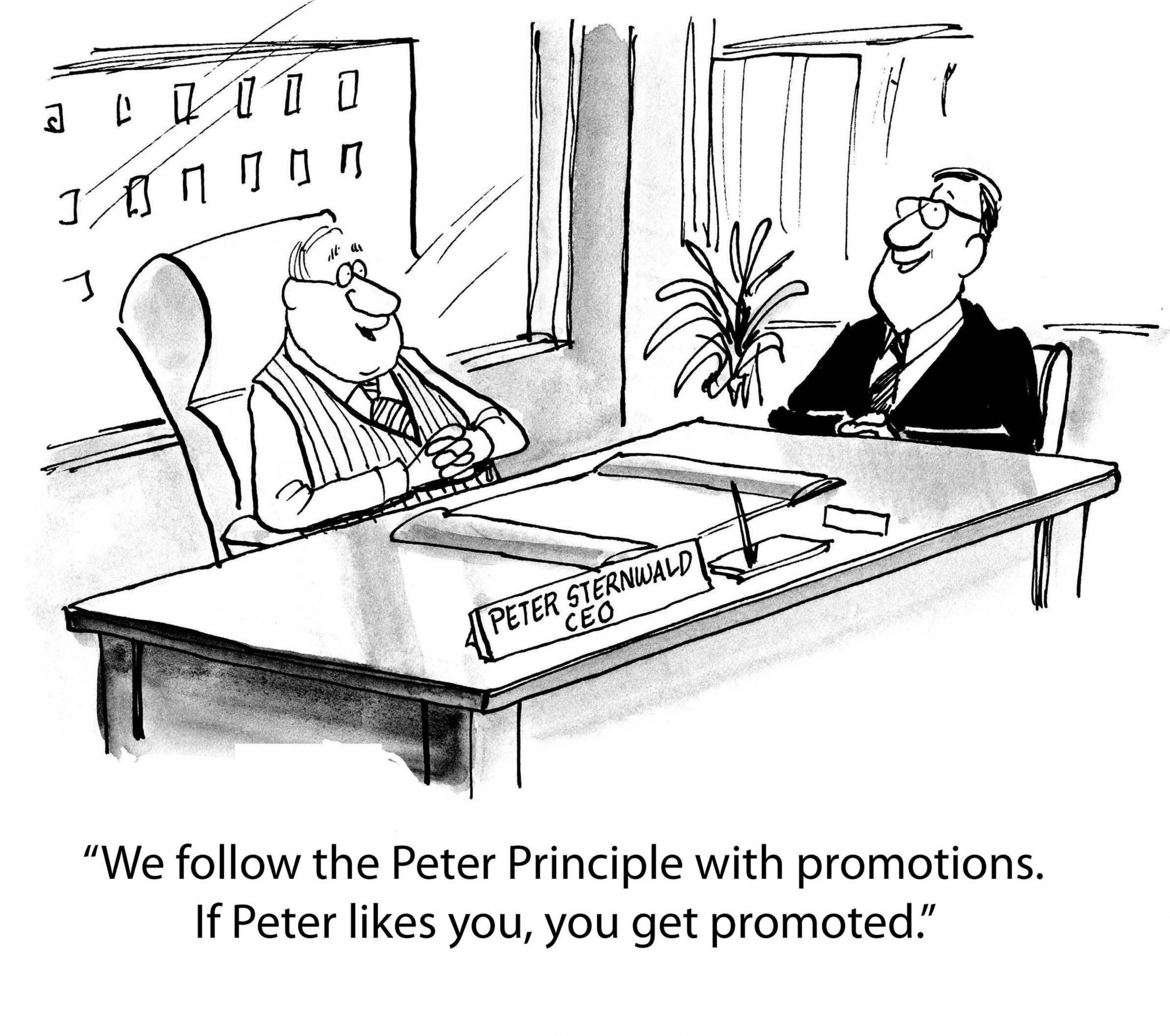

Le célèbre Principe de Peter dit: Tout employé tend à s'élever à son niveau d'incompétence. immédiatement suivi du célèbre Corollaire de Peter : Avec le temps, tout poste sera occupé par un incompétent incapable d'en assumer la responsabilité. ce qui…...